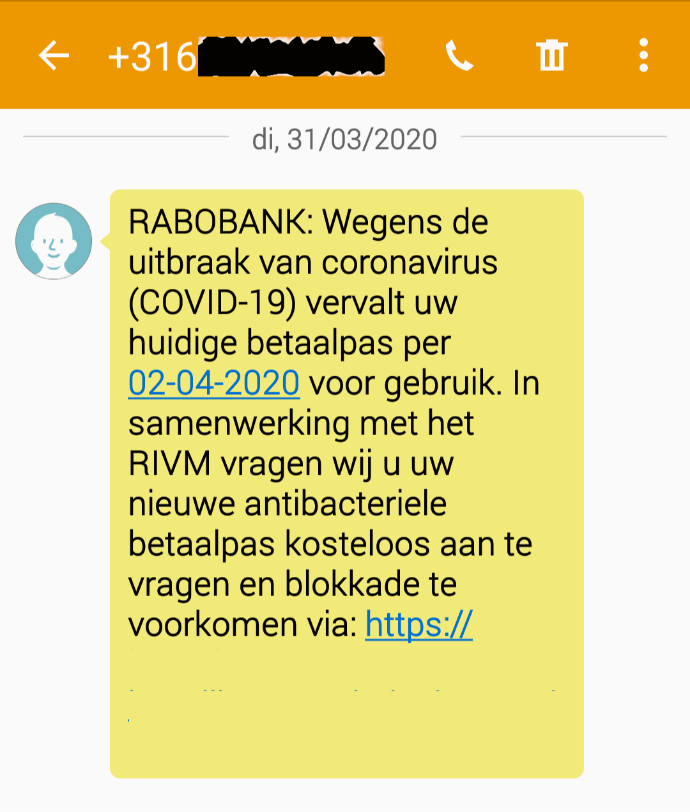

Midden in de nacht piept mijn mobiel, ik heb een SMS bericht waarin staat dat wegens de uitbraak van het coronavirus (COVID-19) mijn huidige betaalpas vervalt.

In samenwerking met het RIVM zouden we nieuwe, “antibacteriële betaalpassen” moeten krijgen. En per 02-04-2020 zou mijn huidige pas ophouden te functioneren.

De URL van de website waar ik dat moet doen komt niet erg betrouwbaar over.

Een korte check later wordt dat vermoeden verder bevestigd. Domeinregistrant van het domein is WhoisGuard, een populaire service onder criminelen. Door gebruik te maken van WhoisGuard blijven ze makkelijker anoniem.

Dit bericht voldoet daarmee aan de meeste kenmerken van een klassieke phish:

Er wordt een thema uit de actualiteit gebruikt om mensen aan te spreken.

Er wordt met bekende namen gestrooid om vertrouwen te wekken.

Er wordt een ‘sense of urgency’ gecreëerd, ik moet snel handelen om verder onheil af te wenden.

De website heeft geen enkel verband met mijn bank.

Ik stap maar eens uit bed en begeef mezelf naar het dichtstbijzijnde Linux systeem...

Maar wat kan je dan echt doen als ethisch hacker of bezorgde burger?

De bank op de hoogte stellen als eerste, maar die kunnen ‘s-nachts waarschijnlijk niet reageren, ik krijg na een uur wachten nog steeds geen reactie.

Er is wel een melding op hun Facebook pagina dat deze SMS niet van hun afkomstig is en om contact met ze op te nemen wanneer je op de verzonden link hebt geklikt.

Het probleem was dus bekend bij ze.

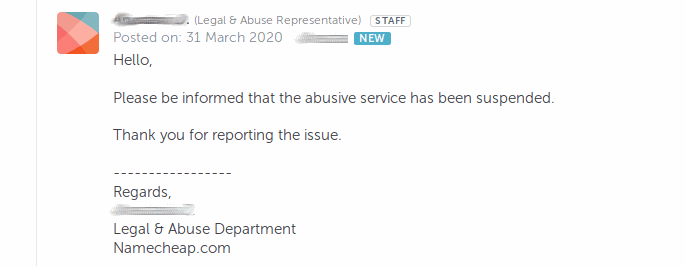

Er van uitgaande dat deze SMS-berichten vannacht worden verzonden, zouden de ochtend hierop vele mensen de site kunnen bezoeken en hun gegevens overhandigen aan de criminelen erachter. Helaas bleek achteraf dat deze site al een tijdje eerder rondging per SMS. De abuse afdeling van de host dan maar proberen, gelukkig, een bekende voor me, Namecheap. Daar heb ik als ethical hacker een account en ik stelde hen op de hoogte, ik maakte een ticket aan in hun support systeem.

Snel platleggen

Het is van belang dat dit soort sites snel uit de lucht worden gehaald, zodat zo min mogelijk mensen slachtoffer worden. Om de snelheid erin te houden moet je wel weten wat de juiste aanpak is.

Deze post wil ik daarom ook gebruiken om mensen te informeren hoe zij op een juiste manier met een abuse of legal afdeling over phishing sites rapporteren.

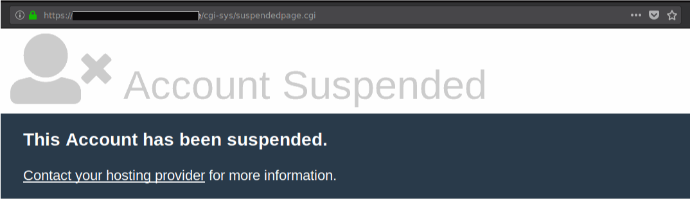

We hebben resultaat!

Na wat mailtjes heen en weer trekt de host de stekker uit de site. Er kunnen nu in elk geval geen nieuwe slachtoffers worden gemaakt.

Nederland is weer een stukje veiliger, en ik zoek mijn warme bed op.

Wat kun je zelf doen?

Bekijk via een whois service of website wie de host is. Neem contact op met de abuse of juridische afdeling van de host, in de whois records staat meestal ook meteen het abuse e-mailadres. Op de website van de host staat deze informatie vaak ook vermeld.

Communiceer deze zaken naar die abuse afdeling:

Korte omschrijving van wat er aan de hand is.

De volledige URL van de phishing site.

De URL van de site van je echte bank.

Het land van je IP adres dat is gebruikt voor het bezoeken van de phishingsite. Dat is van belang omdat de host via een proxy server in het land waarvan je de melding doet de pagina gaat bezoeken. Dit om zaken zoals reroutes/filtering tegen te gaan.

Het apparaat dat is gebruikt om de pagina te bezoeken (mobiel, pc etc.).

(Optioneel) schermafdruk van de phishingpagina.

Mocht je hulp nodig hebben bij zo'n traject, dan kun je altijd contact opnemen met mij of mijn collega's op 088 - 627 0100, of via info@quividet.nl.